KI beschleunigt Exploits – die Lücke zwischen Bekanntwerden und Angriff schrumpft drastisch

Künstliche Intelligenz verändert die Sicherheitslandschaft in einem Tempo, dem viele Unternehmen kaum hinterherkommen. Aktuelle Analysen des SANS Institute zeigen, dass KI nicht nur die Reaktionsgeschwindigkeit von Security Operations Centers beeinflusst, sondern vor allem das Timing von Angriffen selbst. Der Zeitraum zwischen der öffentlichen Bekanntgabe einer Schwachstelle und ihrer ersten aktiven Ausnutzung verkürzt sich zunehmend – in vielen Fällen von mehreren Wochen auf wenige Stunden oder Minuten.

Diese Entwicklung wird zusätzlich durch neue Infrastrukturtaktiken verstärkt. Die US-amerikanische National Security Agency (NSA) warnt gemeinsam mit internationalen Partnern vor der zunehmenden Nutzung sogenannter Fast-Flux-Netzwerke. Dabei wechseln Angreifer IP-Adressen und DNS-Zuordnungen extrem schnell, um Command-and-Control-Server, Exploit-Infrastruktur und Malware-Verteilung zu verschleiern.

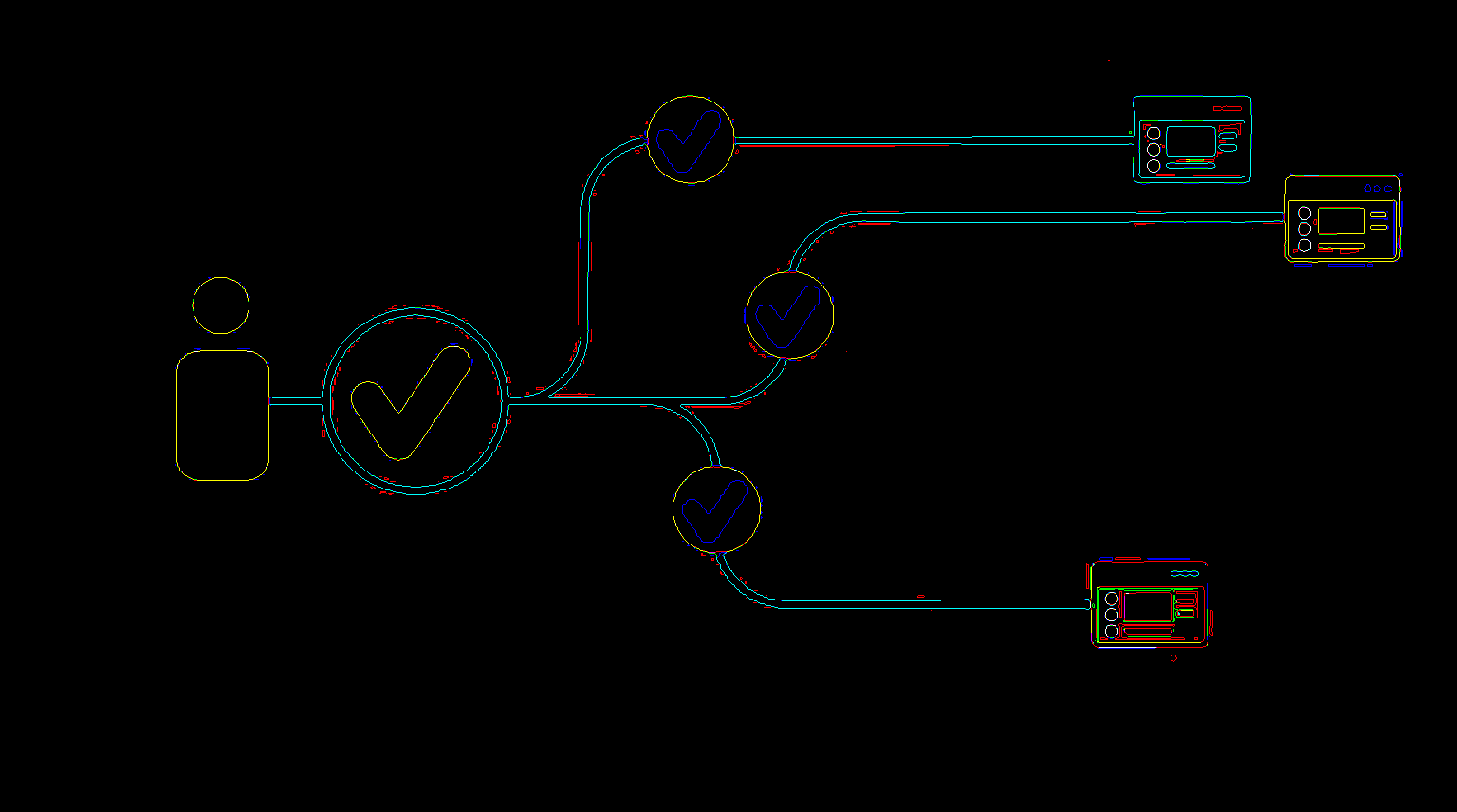

In Kombination mit KI-gestützter Schwachstellenanalyse entsteht eine neue Dynamik: Sobald technische Details zu einer Schwachstelle verfügbar sind, können automatisierte Systeme Exploits generieren, Infrastruktur dynamisch aufbauen und Angriffe nahezu in Echtzeit durchführen. Klassische Verteidigungsmodelle, die auf verzögerte Patch-Zyklen und manuelle Analyse setzen, geraten dadurch massiv unter Druck.

Die NSA stuft Fast-Flux inzwischen als nationale Sicherheitsbedrohung ein. Besonders kritisch ist die Nutzung solcher Techniken durch staatlich unterstützte Akteure und organisierte Cybercrime-Gruppen, da sie Erkennung, Attribution und Abschaltung erheblich erschweren.