Threat Analysis: ToolShell Zero-Day in Microsoft SharePoint – und wie unser SIEM schützt

Was war

Ende Juli 2024 wurde eine neue Zero-Day-Schwachstelle in Microsoft SharePoint bekannt, die unter dem Namen „ToolShell“ diskutiert wird. Angreifer nutzten gezielt die URL-Struktur /_layouts/15/ToolPane.aspx, um über Deserialisierungsfehler Schadcode einzuschleusen. Im Anschluss wurde häufig eine Webshell als .aspx-Datei im SharePoint-Verzeichnis platziert, die den Angreifern dauerhaften Zugriff ermöglichte.

Die Angriffskette ist typisch für moderne Exploits auf Collaboration-Plattformen:

- Initialer Exploit über eine fehlerhafte Serverkomponente

- Dropping einer Webshell ins Webroot

- Post-Exploitation mit PowerShell, oft Base64-kodiert aus dem Prozess

w3wp.exe(IIS-Worker) heraus - Zugriff auf Kryptografie-Keys und damit persistente Backdoors

Was ist

Microsoft hat zwischenzeitlich Sicherheitsupdates für SharePoint 2019 und die Subscription Edition bereitgestellt, für ältere Versionen (z. B. 2016) gelten gesonderte Workarounds. CISA sowie mehrere Security-Firmen haben Indicators of Compromise (IOCs) und TTP-Beschreibungen veröffentlicht.

Die Besonderheit: Auch ohne direkten Patch lassen sich die Aktivitäten des Angriffs sehr gut über Logs und Verhaltennachvollziehen. So fallen u. a. auf:

Ausgehende Netzwerkverbindungen des IIS-Workers unmittelbar nach Dateiänderungen

Zugriffe auf /_layouts/15/ToolPane.aspx in den IIS-Logs

Neue .aspx-Dateien im Webroot (\_layouts\15\, App_Data)

w3wp.exe → powershell.exe mit -EncodedCommand

Kommentar von J. Benjamin Espagné

Patchen allein reicht nicht – RMM-Systeme brauchen strukturiertes Vulnerability Management

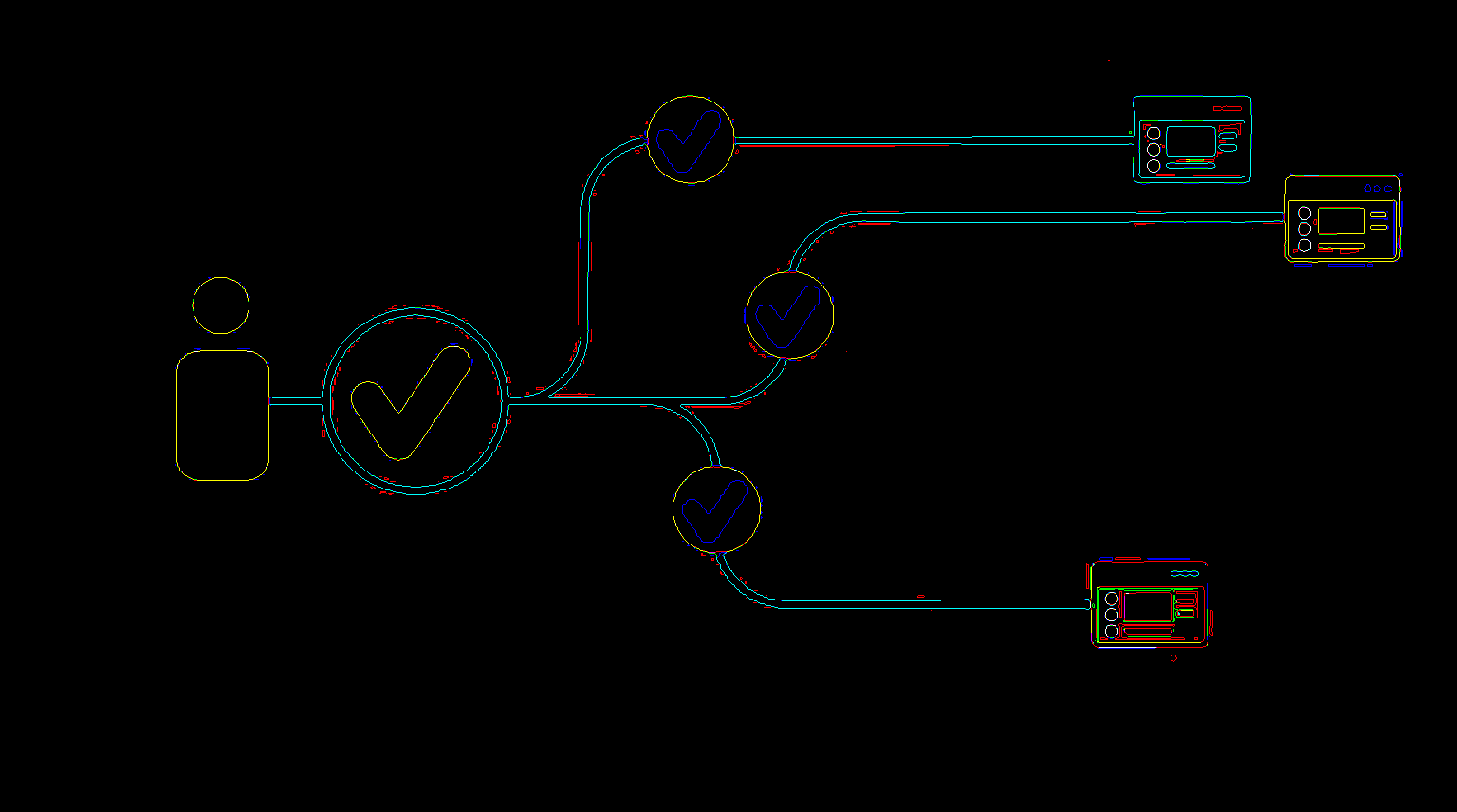

Für Unternehmen ohne eigenes Security Operations Center stellt sich die Frage: Kann man so etwas überhaupt rechtzeitig sehen? – Unsere klare Antwort: Ja, mit Wazuh.

Durch eine Kombination aus Log-Korrelation, FIM (File Integrity Monitoring), Sysmon-Events und PowerShell-Logging erkennt Wazuh exakt die Artefakte, die „ToolShell“ hinterlässt.

-

IIS-Logs werden überwacht, verdächtige Requests wie

/_layouts/15/ToolPane.aspxfallen sofort auf. -

File Integrity Monitoring alarmiert bei neuen

.aspx-Dateien in SharePoint-Verzeichnissen. -

Sysmon + Windows-Logs melden, wenn

w3wp.exeverdächtige Prozesse startet. -

PowerShell/AMSI-Events schlagen an bei

EncodedCommandoderFromBase64String.

Damit entsteht ein mehrschichtiges Erkennungsnetz, das auch ohne teure Speziallösungen zuverlässig funktioniert.

Unser Fazit:

„ToolShell“ zeigt, wie wichtig es ist, nicht nur auf Patches zu vertrauen, sondern Security Monitoring auf Verhaltensbasis einzusetzen. Wer auf Wazuh setzt, kann auch bei Zero-Days wie diesem auf klare Alarme und schnelle Reaktion vertrauen – und sich damit deutlich resilienter aufstellen.

Quelle:

https://ridgesecurity.ai/blog/threat-analysis-unpacking-the-toolshell-zero-day-in-microsoft-sharepoint/