Neue “Erfahrungen”: Adobe Experience Manager schafft es in die Hall of Shame

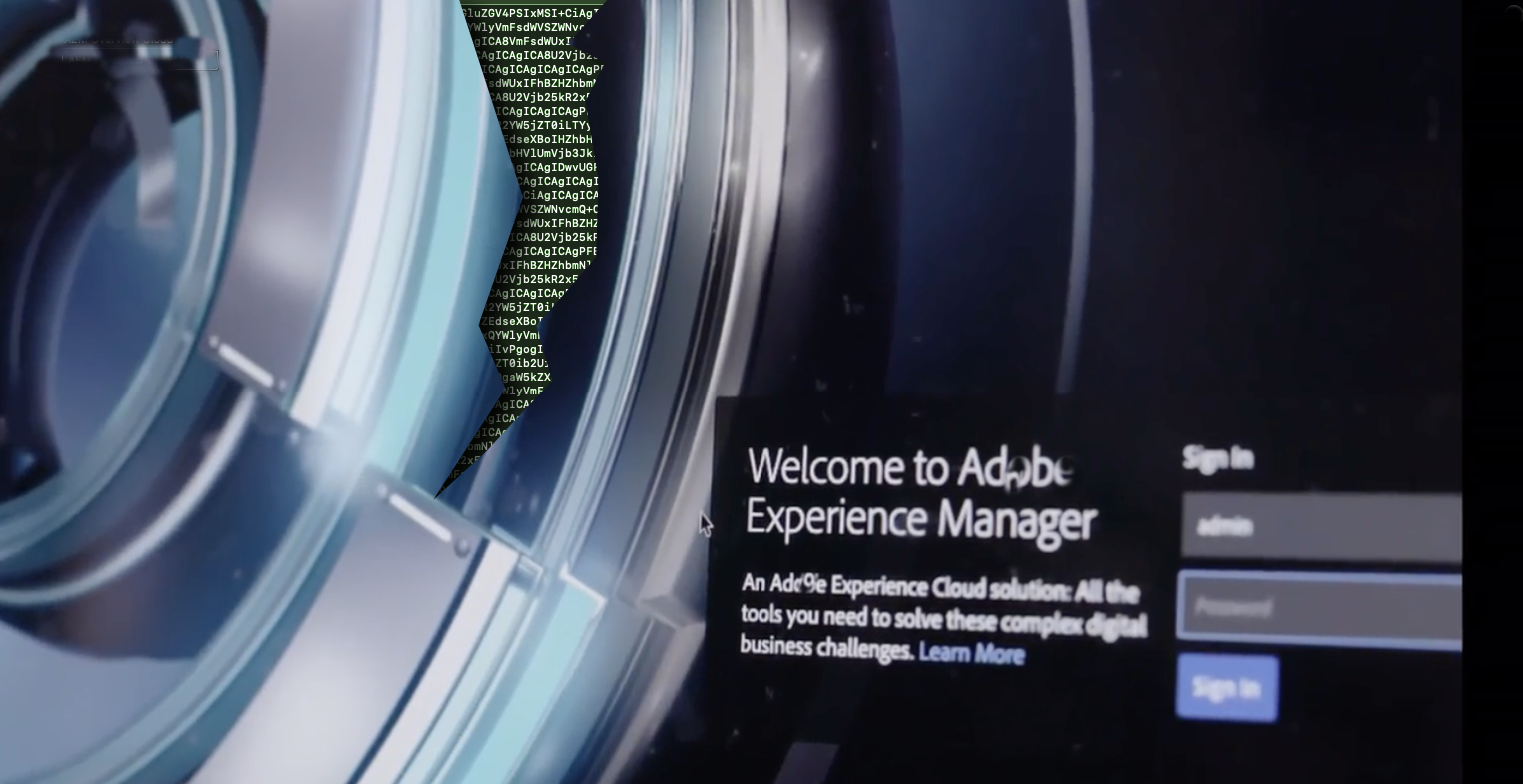

Die US-Behörde CISA (Cybersecurity and Infrastructure Security Agency) hat am 15. Oktober 2025 eine kritische Sicherheitslücke in Adobe Experience Manager (AEM) in ihren Known Exploited Vulnerabilities (KEV)-Katalog aufgenommen. Die Schwachstelle mit der Kennung CVE-2025-54253 erlaubt Remote-Code-Execution (RCE) über eine fehlerhafte Konfiguration in der Administrationsoberfläche von AEM Forms on JEE – CVSS-Score 10.0, also maximal kritisch.

Betroffen sind AEM-Versionen 6.5.23.0 und älter. Adobe hatte bereits im August 2025 ein außerplanmäßiges Update bereitgestellt, nachdem ein Proof-of-Concept öffentlich geworden war. CISA setzt nun eine verbindliche Patch-Frist bis zum 5. November 2025.

Neosec hat ermittelt: Laut BuiltWith setzen über 2.700 produktive Websites in Deutschland auf AEM – darunter große Konzerne aus der Automobil-, Industrie-, Energie- und Finanzbranche. Zu den bekannten AEM-Nutzern zählen BMW, Mercedes-Benz, Volkswagen, SAP, Allianz, Fresenius, E.ON, DHL, Toyota, Philips und viele andere. BuiltWith verzeichnet zudem mehr als 3.000 weitere Domains, bei denen AEM bereits in der Implementierungsphase ist – darunter Porsche SE.

Die Lücke reiht sich ein in eine Serie kritischer AEM-Schwachstellen (u. a. CVE-2025-49533, CVE-2025-54254) und betrifft insbesondere Umgebungen, in denen AEM als zentrale Content-Management-Plattform mit Backend-Systemen wie SAP, Salesforce oder Azure AD integriert ist. Ein erfolgreicher Angriff kann daher vollständige Systemkompromittierung und Datenabfluss sensibler Informationen zur Folge haben.

Kommentar von J. Benjamin Espagné

Enterprise-CMS, Enterprise-Risiko – AEM als Einfallstor für großflächige Kompromittierungen

Die Dimension dieser Schwachstelle zeigt erneut, dass Enterprise-CMS-Plattformen längst zu strategischen Angriffszielen geworden sind. Ihre Integrationstiefe, modulare Struktur und komplexen Berechtigungssysteme machen sie zur perfekten Drehscheibe für Angriffe im industriellen Maßstab.

Unternehmen, die Adobe Experience Manager einsetzen, stehen vor einer Reihe zentraler Herausforderungen:

-

Komplexe Update-Pflege: AEM-Instanzen sind oft tief integriert – Updates werden aus Angst vor Service-Unterbrechungen verzögert.

-

Hohe Integrationsdichte: Schnittstellen zu CRM-, Identity- und ERP-Systemen eröffnen weitreichende Angriffspfade.

-

Unzureichendes Patch-Monitoring: Viele Unternehmen wissen gar nicht, auf welcher exakten Version ihre AEM-Instanz läuft.

-

Fehlende Code-Härtung: Default-Konfigurationen enthalten aktivierte Entwickler-Modi, Debugging-Schnittstellen oder ungeschützte Admin-UIs.

-

Blindspot im Monitoring: Klassische EDR- oder SIEM-Systeme erfassen Web- und Java-basiertes Verhalten in AEM-Umgebungen nur oberflächlich.

-

Lieferkettenrisiko: Agenturen und externe Integratoren verwalten oft produktive Systeme mit überhöhten Rechten.

Gerade für Konzerne mit globalem Markenauftritt kann ein Exploit in AEM fatale Folgen haben – vom Website-Defacement über Datendiebstahl bis zu Supply-Chain-Angriffen über gemeinsam genutzte CDN- oder Authentifizierungsdienste.

Was jetzt zu tun ist

Unternehmen sollten umgehend prüfen, ob sie betroffen sind – und zwar nicht nur auf System-, sondern auch auf Agentur- und Hosting-Ebene:

-

Version identifizieren: Nur AEM ≥ 6.5.0-0108 ist abgesichert.

-

Entwicklungs- und Admin-UIs härten: Struts-Entwicklungsmodus deaktivieren, Debug- und Test-Endpoints schließen.

-

Zugriffsrechte prüfen: Rollen und SSO-Tokens validieren, ungenutzte Konten sperren.

-

Monitoring ausbauen: RCE- und Code-Injection-Patterns in Logs korrelieren, AEM-spezifische Regeln in SIEM/MDR integrieren.

-

Externe Integratoren verpflichten: Agenturen und Dienstleister müssen eigene Patch-Nachweise erbringen.

Neosec unterstützt Unternehmen dabei, diese Anforderungen umzusetzen – durch Vulnerability Management, MDR-Integration und gezielte Web Application Threat Hunting-Programme. Besonders in hochintegrierten Enterprise-Umgebungen ist kontinuierliches Monitoring der einzige Weg, kritische CMS-Lücken zu erkennen, bevor sie ausgenutzt werden.

Die Erkenntnis: Ein CMS ist längst kein Marketing-Tool mehr, sondern ein sicherheitskritisches System.

Quelle:

CISA – Known Exploited Vulnerabilities Catalog (Oktober 2025) (abgerufen am 21.10.2025)

The Hacker News – CISA Flags Adobe AEM Flaw with Perfect 10.0 Score (abgerufen am 21.10.2025)

SecurityWeek – Exploited Adobe AEM Forms Vulnerability (abgerufen am 21.10.2025)

BuiltWith – Adobe Experience Manager usage in Germany (abgerufen am 21.10.2025)

[„Adobe Experience Manager“ und „AEM“ sind eingetragene Marken der Adobe Inc.]

[„CISA“ ist eine eingetragene Marke der Cybersecurity and Infrastructure Security Agency, U.S. Department of Homeland Security]