Neue “Erfahrungen”: Adobe Experience Manager schafft es in die Hall of Shame

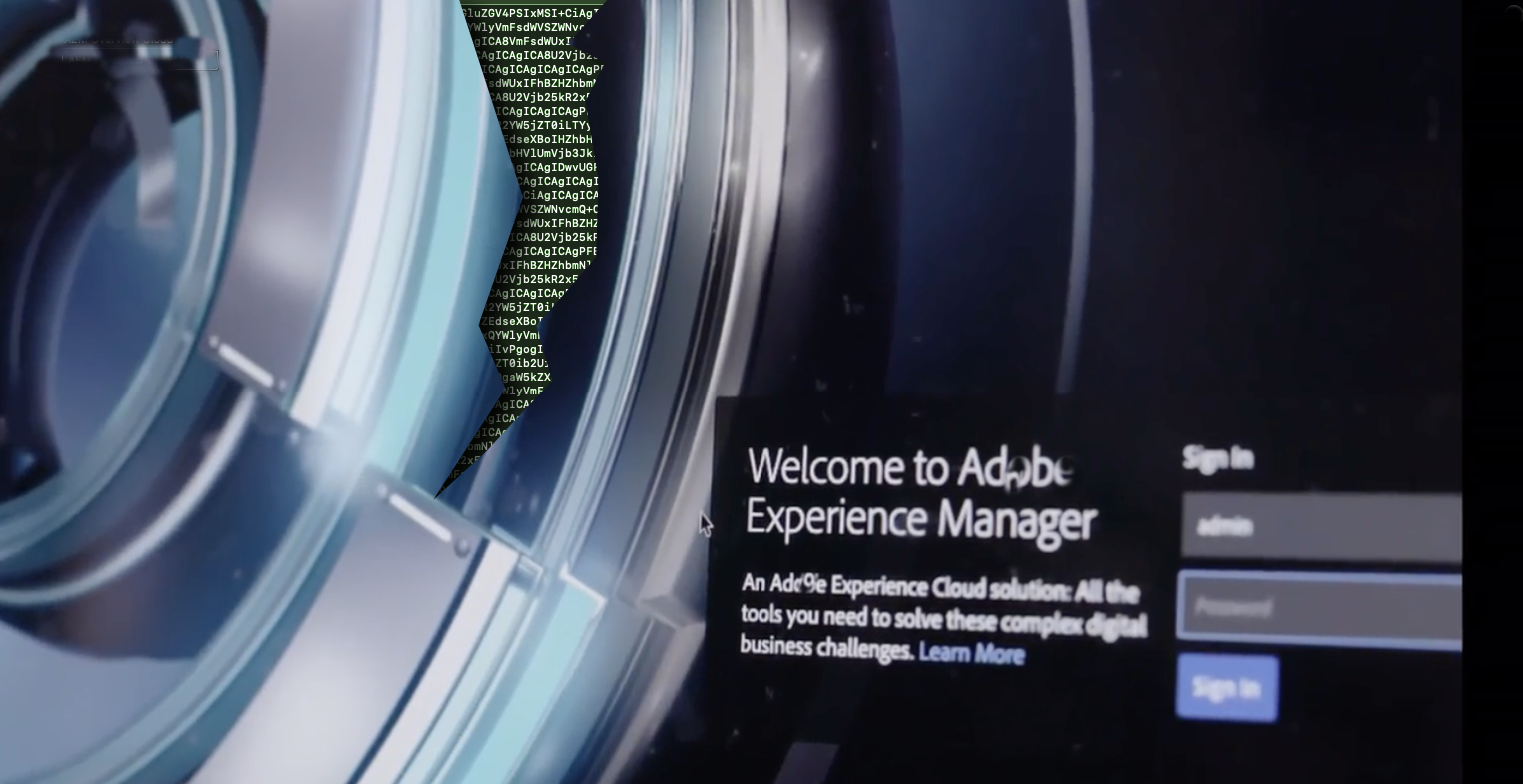

Die US-Behörde CISA (Cybersecurity and Infrastructure Security Agency) hat am 15. Oktober 2025 eine kritische Sicherheitslücke in Adobe Experience Manager (AEM) in ihren Known Exploited Vulnerabilities (KEV)-Katalog aufgenommen. Die Schwachstelle mit der Kennung CVE-2025-54253 erlaubt Remote-Code-Execution (RCE) über eine fehlerhafte Konfiguration in der Administrationsoberfläche von AEM Forms on JEE – CVSS-Score 10.0, also maximal kritisch.

Betroffen sind AEM-Versionen 6.5.23.0 und älter. Adobe hatte bereits im August 2025 ein außerplanmäßiges Update bereitgestellt, nachdem ein Proof-of-Concept öffentlich geworden war. CISA setzt nun eine verbindliche Patch-Frist bis zum 5. November 2025.

Neosec hat ermittelt: Laut BuiltWith setzen über 2.700 produktive Websites in Deutschland auf AEM – darunter große Konzerne aus der Automobil-, Industrie-, Energie- und Finanzbranche. Zu den bekannten AEM-Nutzern zählen BMW, Mercedes-Benz, Volkswagen, SAP, Allianz, Fresenius, E.ON, DHL, Toyota, Philips und viele andere. BuiltWith verzeichnet zudem mehr als 3.000 weitere Domains, bei denen AEM bereits in der Implementierungsphase ist – darunter Porsche SE.

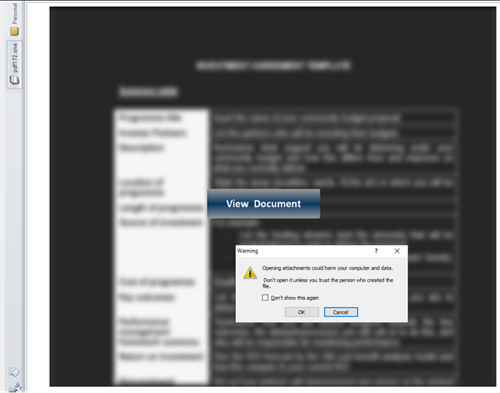

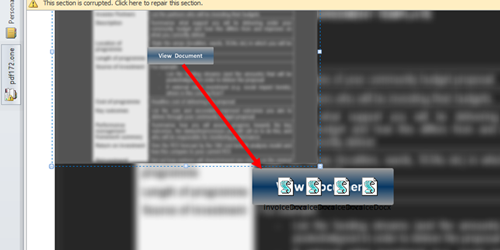

Die Lücke reiht sich ein in eine Serie kritischer AEM-Schwachstellen (u. a. CVE-2025-49533, CVE-2025-54254) und betrifft insbesondere Umgebungen, in denen AEM als zentrale Content-Management-Plattform mit Backend-Systemen wie SAP, Salesforce oder Azure AD integriert ist. Ein erfolgreicher Angriff kann daher vollständige Systemkompromittierung und Datenabfluss sensibler Informationen zur Folge haben.