Wenn Berechtigung zur Schwachstelle wird – Das Zeitalter des Authorization Sprawl

Die Ergebnisse des aktuellen SANS Whitepapers von Joshua Wright „Authorization Sprawl – The Vulnerability Reshaping Modern Attacks“ (Oktober 2025) zeigen eindrucksvoll, wie sich eine unscheinbare Sicherheitslücke zum größten Risiko moderner IT-Landschaften entwickelt hat.

Unter Authorization Sprawl versteht man die unkontrollierte Ausbreitung von Zugriffsrechten über Systeme, Cloud-Dienste, SaaS-Anwendungen und Identitätsplattformen hinweg. Durch die zunehmende Integration von SSO, API-Tokens und föderierten Identitäten entstehen unzählige „Seitentüren“ ins Unternehmensnetz.

Während Authentifizierung (Login, MFA, EDR) in den letzten Jahren stark verbessert wurde, hinkt die Kontrolle der Autorisierung weit hinterher. Angreifer nutzen diese Schwäche gezielt aus: Ein kompromittierter Account, ein offener Token, ein vergessenes Servicekonto – und schon ist der Weg frei für Datenexfiltration, lateral movement und Privilegienausweitung.

Bekannte Gruppen wie Scattered Spider, LAPSUS$ oder ShinyHunters setzen diese Methode inzwischen systematisch ein. Sie kombinieren Social Engineering, gestohlene OAuth-Tokens und API-Schlüssel mit SaaS-Schwachstellen – und umgehen damit klassische Schutzsysteme völlig unbemerkt.

Die Untersuchung von SANS zeigt:

- Moderne EDR-Systeme erkennen diese Angriffe nicht, weil sie innerhalb legitimer Prozesse stattfinden (z. B. Browser, AWS- oder M365-Sessions).

- VPNs und lokale Proxys verschleiern Geodaten und umgehen Impossible Travel Detection.

- Viele SaaS-Anbieter bieten nur rudimentäres oder kostenpflichtiges Logging, was Incident Response massiv erschwert.

Kurz gesagt: Wir haben gelernt, wer sich anmeldet – aber nicht, was er danach tut.

Kommentar von Dr. Anatolii Nazarko

Sichtbarkeit und Kontrolle sind die neuen Firewalls.

Authorization Sprawl ist der blinde Fleck moderner IT-Sicherheit. Er entsteht nicht aus Nachlässigkeit, sondern aus Effizienzstreben: Wir vernetzen Systeme, zentralisieren Identitäten – und verlieren dabei den Überblick, wer worauf Zugriff hat.

Die größten Herausforderungen für Unternehmen:

-

Zugriffsrechte wachsen schneller als ihre Kontrolle.

Jede neue Integration schafft potenziell einen neuen lateral move. -

Tokens leben zu lange.

Langzeit-Personal-Access-Tokens oder API-Schlüssel bleiben oft monatelang gültig – auch nach Mitarbeiterwechseln. -

Browser sind Blackboxes.

Innerhalb einer autorisierten Session findet kein Monitoring statt. -

SaaS-Logging ist unzureichend.

Fehlende Protokolle verhindern forensische Analysen und Reaktionsschnelligkeit. -

Security-Stacks sind fragmentiert.

Keine zentrale Sicht auf hybride Autorisierungsflüsse über AD, Entra ID, Okta, GitHub, AWS & Co. -

Incident-Response-Playbooks fehlen.

Klassische Notfallverfahren greifen bei autorisierten, aber missbrauchten Sitzungen nicht.

Was Unternehmen jetzt tun müssen

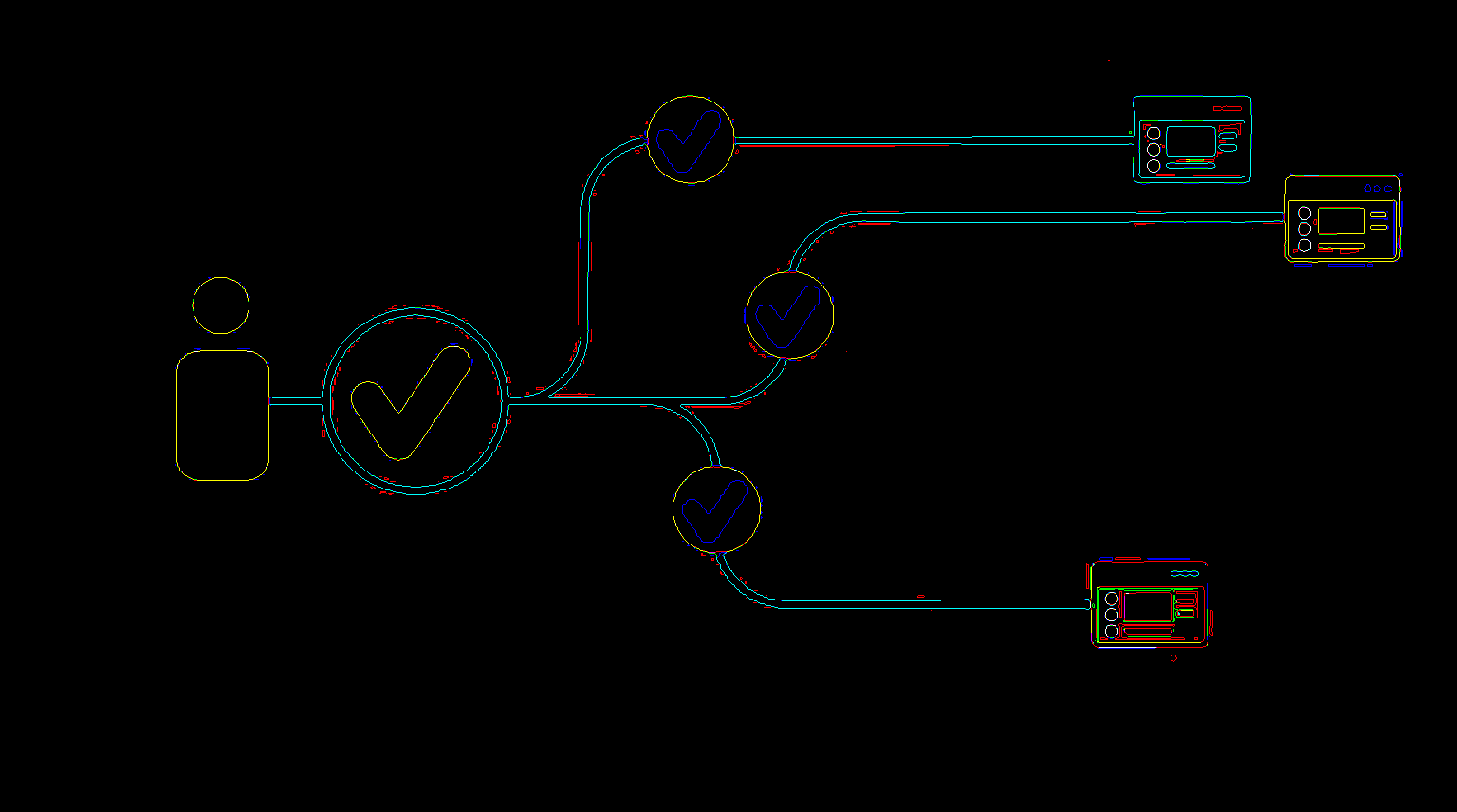

Sichtbarkeit und Kontrolle sind die neuen Firewalls. Wer heute gegen Authorization Sprawl bestehen will, braucht:

-

Vulnerability & Authorization Mapping: Tools wie BloodHound oder Microsoft Security Exposure Management (MSEM) visualisieren Berechtigungswege quer durch On-Prem und Cloud.

-

Token Lifecycle Management: Maximale Lebensdauer < 90 Tage, automatische Rotation und Just-in-Time-Zugriff.

-

Browser Monitoring: Spezialisierte Lösungen zur Erkennung von Anomalien in autorisierten Sitzungen.

-

Vendor Accountability: Logging-Pflichten und Session-Revocation müssen in Verträgen mit SaaS-Anbietern festgeschrieben werden.

-

Neue Incident-Response-Playbooks: Orientierung an SANS-Empfehlungen – Fokus auf Token-Revocation, SSO-Überwachung, Cloud-Forensik.

Wie Neosec unterstützt

Neosec integriert diese Anforderungen in eine ganzheitliche MDR-Strategie:

-

Kombination aus Managed Detection & Response und Attack Surface & Authorization Management.

-

Permanente Korrelation von Logdaten aus AD, Entra, Okta, Cloud und SaaS.

-

Forschungsgestützte Detection Logiken (Blue Team + Data Science) zur Erkennung von Anomalien im Autorisierungskontext.

Authorization Sprawl ist kein theoretisches Risiko – er ist der Alltag moderner Angriffe.

Unternehmen, die ihre Berechtigungslandschaft nicht verstehen, verlieren nicht durch Malware – sondern durch Missbrauch ihrer eigenen Identitäten.

Neosec hilft Ihnen, diese Unsichtbarkeit zu durchbrechen. Vereinbaren Sie jetzt ein kostenloses Strategiegespräch.

Quelle:

SANS Institute – Authorization Sprawl: The Vulnerability Reshaping Modern Attacks (Oktober 2025) (abgerufen am 21.10.2025)

NSA – Cloud Logs for Effective Threat Hunting (2024) (abgerufen am 17.10.2025)

Microsoft Security Exposure Management (MSEM) – Produktinformationen (abgerufen am 17.10.2025)

SpecterOps – BloodHound OpenGraph Framework (abgerufen am 21.10.2025)

[„Microsoft“, „Entra ID“ und „Azure“ sind eingetragene Marken der Microsoft Corporation]

[„GitHub“ ist eine eingetragene Marke der GitHub Inc.]

[„AWS“ ist eine eingetragene Marke der Amazon Technologies Inc.]