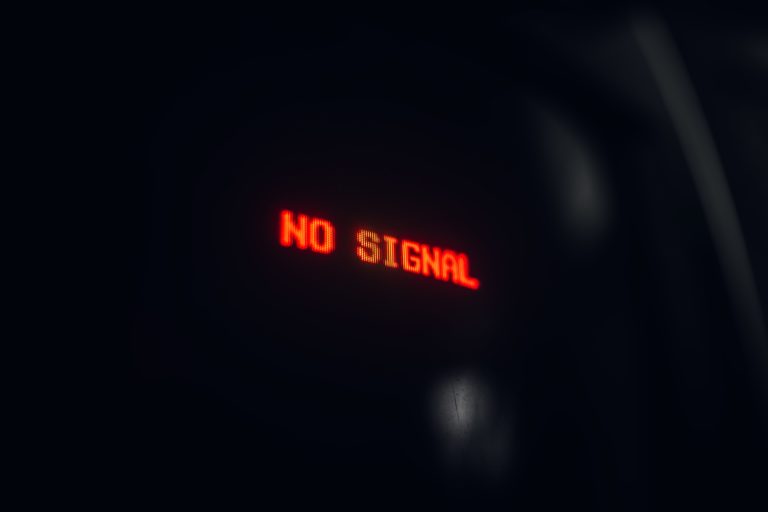

Dabei handelt es sich um einen verteilten Denial-of-Service-Angriff, der darauf abzielt, legitime Benutzer am Zugriff auf die Dienste des Opfers zu hindern. Angreifer, die sich als Benutzer ausgeben, senden so viele Anfragen an Server wie möglich. Dadurch verlangsamen sie die Server, verhindern Benutzeranfragen und zwingen die Server manchmal zu einem Neustart.

Die meisten dieser Angriffe werden von so genannten Botnetzen aus durchgeführt. Dabei handelt es sich um mit Malware infizierte Geräte, die die Anweisungen der Hacker ausführen. Solche Geräte werden als Bots oder Zombies bezeichnet. Dabei kann es sich sowohl um gewöhnliche Computer als auch um IoT- und andere mit dem Netz verbundene Geräte handeln.

Das Ausmaß eines DDoS-Angriffs kann enorm sein. Im Jahr 2017 wurde die Google Cloud mit einem Spitzenverkehrsvolumen von 2,54 Terabyte pro Sekunde angegriffen. Das ist fast doppelt so viel wie der gesamte weltweite Internetverkehr in einer Stunde im Jahr 1999.

Welche Probleme verursacht ein verteilter Denial-of-Service-Angriff?

Das Hauptziel eines DDoS-Angriffs ist es, dem Unternehmen finanzielle Verluste zuzufügen. Vor allem durch Gewinneinbußen, weil die Dienstleistungen des Unternehmens für die Kunden nicht mehr verfügbar sind oder der Zugang zu ihnen erheblich erschwert wird. Oder das Unternehmen wird gezwungen, die Informationsinfrastruktur zu erweitern, ohne dass dies wirklich notwendig ist, sondern nur, um die Geschäftsleitung durch eine Erhöhung des Datenverkehrs zu täuschen. Dabei handelt es sich eigentlich um einen DDoS-Angriff, allerdings ohne scharfe Spitzen, so dass er schwer zu erkennen ist.

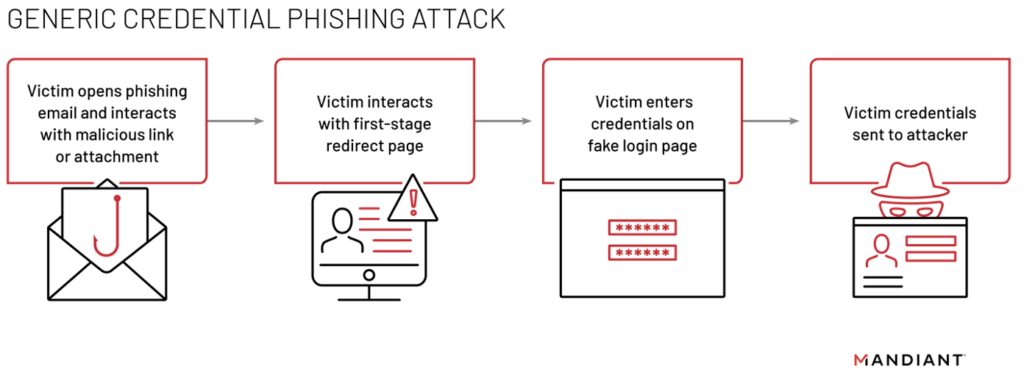

Ein anderes gefährliches Ziel kann als “Deckung” für einen weiteren Angriff dienen. Auf diese Weise können Hacker die Verteidigung dazu zwingen, alle Anstrengungen und Aufmerksamkeit auf die Bewältigung des DDoS-Angriffs zu richten und einen weiteren Angriff zu verpassen. Oder bringen Sie das Opfer dazu, seltsames Verhalten eines Servers, einer Website, einer Datenbank usw. mit einem verteilten Denial-of-Service-Angriff hervorzubringen. Gleichzeitig wird der Möglichkeit eines weiteren Anschlags häufig nicht genügend Aufmerksamkeit geschenkt.

Wie erkennt man einen DDoS-Angriff?

Einen DDoS-Angriff kann man erkennen durch:

- Ein starker Anstieg des Verkehrsaufkommens, sowohl auf einzelnen Seiten als auch auf der Website insgesamt.

- Identisches Verhalten von “Nutzern” oder ähnlichen Standorten, Browsern, Geräten usw.

- Verkehrsüberlastung zu bestimmten Zeiten (17:00 Uhr) oder mit einem bestimmten Wiederholungsintervall (alle 10 Minuten).

- ungewöhnliche Anfragen an den Server.

Es ist jedoch nach wie vor schwierig zu erkennen, wo sich der Bot und wo sich der rechtmäßige Benutzer befindet, da die so genannten “Zombies” selbst Benutzergeräte sind. Manchmal sind die Angriffe recht einfach und leicht zu filtern. Und manchmal können sie recht anspruchsvoll sein und eine tiefere Analyse erfordern. Wie bei anderen Arten von Angriffen lässt sich leider auch die Entstehung von Denial-of-Service als Dienst nachvollziehen. Unter dem Deckmantel der Erbringung von Testdiensten bietet dies sogar Personen, die weit vom Hacken entfernt sind, die Möglichkeit, leistungsstarke DDoS-Angriffe durchzuführen.

Wenn Sie hingegen ein neues Produkt auf den Markt bringen, kann es sein, dass die Website einen großen Nutzeransturm erlebt. Und niemand will Angreifern helfen, indem er legitime Nutzer mit seinen eigenen Händen abweist. Werbeaktionen und Sonderangebote können auch dazu führen, dass Menschen ein “seltsames” Verhalten an den Tag legen, indem sie die Seite regelmäßig aktualisieren oder die Website zu bestimmten Zeiten besuchen. Daher ist es nicht zielführend, sich bei der Verkehrsfilterung nur auf solche Indikatoren zu verlassen. Wie immer ist hier ein umfassender Ansatz erforderlich.

Brauchen wir wirklich einen Schutz und wie kann dieser aussehen

DDoS ist ein gängiger Angriff, der erhebliche finanzielle Verluste verursachen kann. Oder Sie erhöhen Ihre Kosten für die digitale Infrastruktur erheblich, indem Sie vorgeben, den Verkehr zu erhöhen. Eine auch nur kurzzeitige Nichtverfügbarkeit von Dienstleistungen kann dazu führen, dass einige Kunden für immer verloren gehen.

Wie bereits erwähnt, sind Verhaltensfaktoren einer der wichtigsten,aber nicht sehr zuverlässigen Indikatoren. Die Hauptaufgabe des Schutzes in dieser Situation wird darin bestehen, keinen Schaden anzurichten. Es ist absolut inakzeptabel, legitimen Kunden den Zugang zu diesem Dienst zu verwehren. Eine manuelle Filterung des Datenverkehrs und die Beurteilung seiner Rechtmäßigkeit ist ebenfalls absolut unmöglich.

Angriffe werden von der Firewall automatisch erkannt und führen nicht zur Unterbrechung der Client-Verbindung, sondern verlangsamen nur die Antwort des Servers. Und zwar so, dass es für die Kunden fast nicht wahrnehmbar ist, aber den Angriff zunichte macht. Außerdem werden einige IP-Adressen, bei denen es sich offensichtlich um Bots handelt, für einen wirksameren Schutz vollständig gesperrt.

Komplexere Angriffe werden durch die Art der Anfrage bestimmt und am Server “vorbeigeschickt” , um den Aufruf spezieller Anfragen zu verhindern, die den Server belasten, aber von legitimen Clients nicht aufgerufen werden können.

Wir bieten Lösungen für einen permanenten automatischen Schutz zum Blockieren und Entschärfen von DDoS-Angriffen. Außerdem erhalten Sie Unterstützung bei der tieferen Analyse von Angriffen und der Verbesserung des Schutzes je nach Bedarf. Wir bewerten die Sicherheit umfassend und lassen Angreifern keinen Raum für Manöver.