Phishing ist eine betrügerische Nachricht, die darauf abzielt, Anmeldedaten zu stehlen, eine finanzielle Transaktion durchzuführen oder Zugang zu internen Systemen zu erhalten.

Diese Art von Cyberangriffen ist die häufigste. Es gibt sie schon, seitdem es das Internet gibt und wird uns voraussichtlich auch in der Zukunft beschäftigen. Die Angriffsmethode des Phishing fällt unter das “Social Engineering”, d. h. sie beruht auf menschlichem Versagen. Und das passiert leider recht häufig.

Die Hacker geben sich als bekanntes Unternehmen oder als eine andere Person, z. B. als Chef aus oder leiten ihre Opfer auf eine gefälschte Website. Einem Bericht von Check Point zufolge waren die am häufigsten für Phishing-Angriffe verwendeten Marken Microsoft, DHL und LinkedIn. Fast die Hälfte aller Phishing-Angreifer weltweit gaben sich als zugehörig zu diesen Unternehmen bzw. Netzwerken aus.

Das ist auch nicht verwunderlich, denn diese Dienste gehören zu den beliebtesten der Welt, werden von vielen Menschen und Unternehmen genutzt und erscheinen vertrauenserweckend. Das bedeutet, dass eine E-Mail von einem solchen Unternehmen kaum Verdacht erregt, sodass die Angreifer mehr Möglichkeiten haben, die Opfer zu manipulieren.

Es gibt verschiedene Anzeichen, an denen man Phishing-Nachrichten erkennen kann.

Das erste Zeichen ist ein dringlicher Bedarf. Die Hacker wollen Sie davon überzeugen, dass Sie beispielweise so schnell wie möglich Ihr Passwort ändern, eine Transaktion durchführen, neue Datenschutzbestimmungen bestätigen müssen. Unter Zeitdruck entstehen weniger Zweifel an der Glaubwürdigkeit und Informationen werden weniger überprüft.

Das zweite Anzeichen für Phishing können Fehler im Link oder Absender sein. Angreifer können Mails von einer Mailbox mit einem Namen aus einer Reihe von Zeichen oder mit einem Namen, der dem Firmennamen ähnelt, aber leicht verändert oder mit Fehlern versehen ist, versenden. Hacker wissen auch, dass dies alarmierend sein kann, und versuchen daher, dieses Vorgehen mit Linkverkürzern oder durch Ausnutzung anderer legitimer Funktionen zu verbergen.

Das dritte Anzeichen sind Tippfehler im Text der Nachrichten, ein für dieses Unternehmen oder diese Person ungewöhnlicher Stil oder eine ungewöhnliche Anfrage. Ungewöhnliche E-Mails sollten Sie mit gesunder Skepsis betrachten und durch einen Anruf bei dem Unternehmen oder der Person überprüfen. Oder prüfen Sie, ob entsprechendes Schreiben über einen anderen zusätzlichen Kommunikationskanal versendet wird.

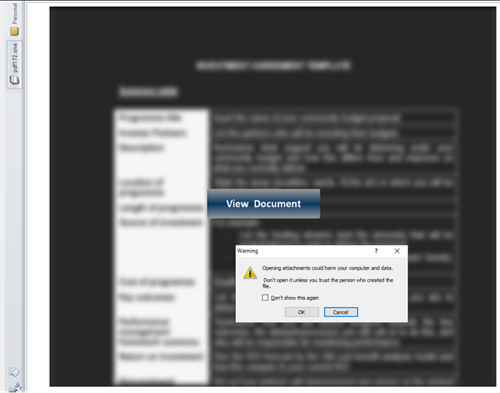

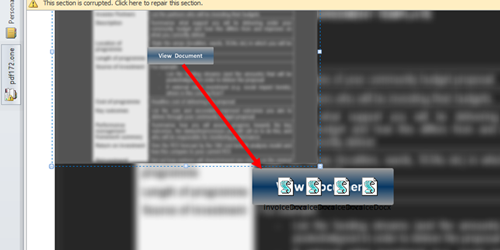

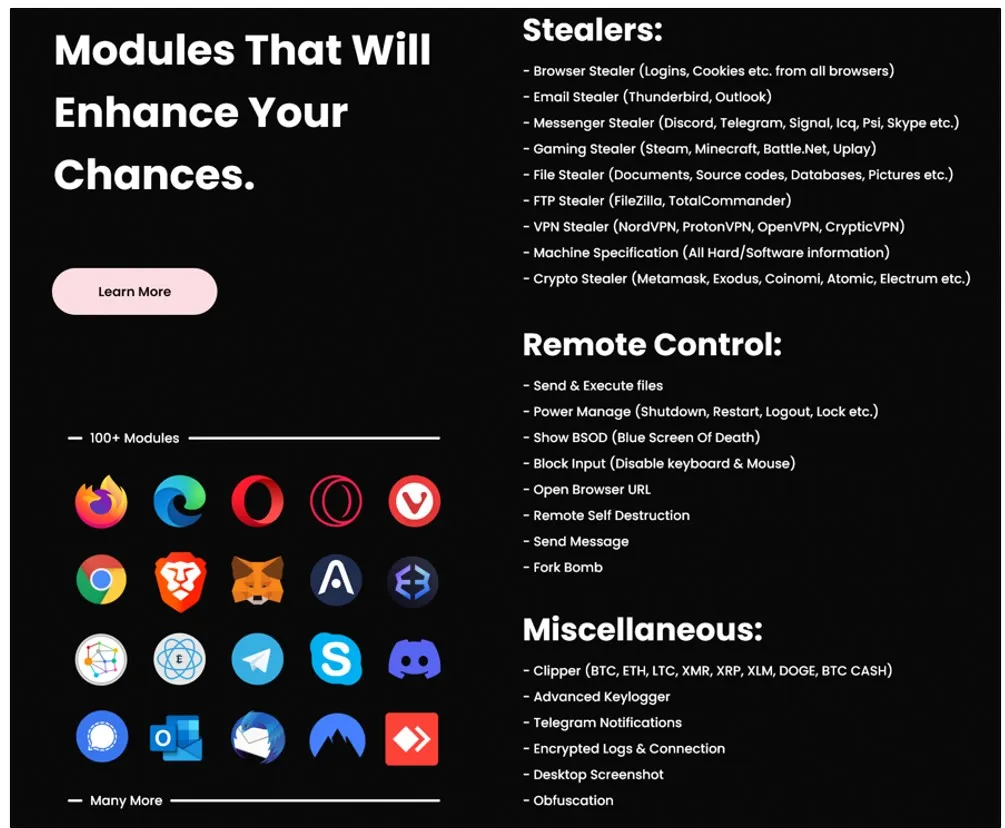

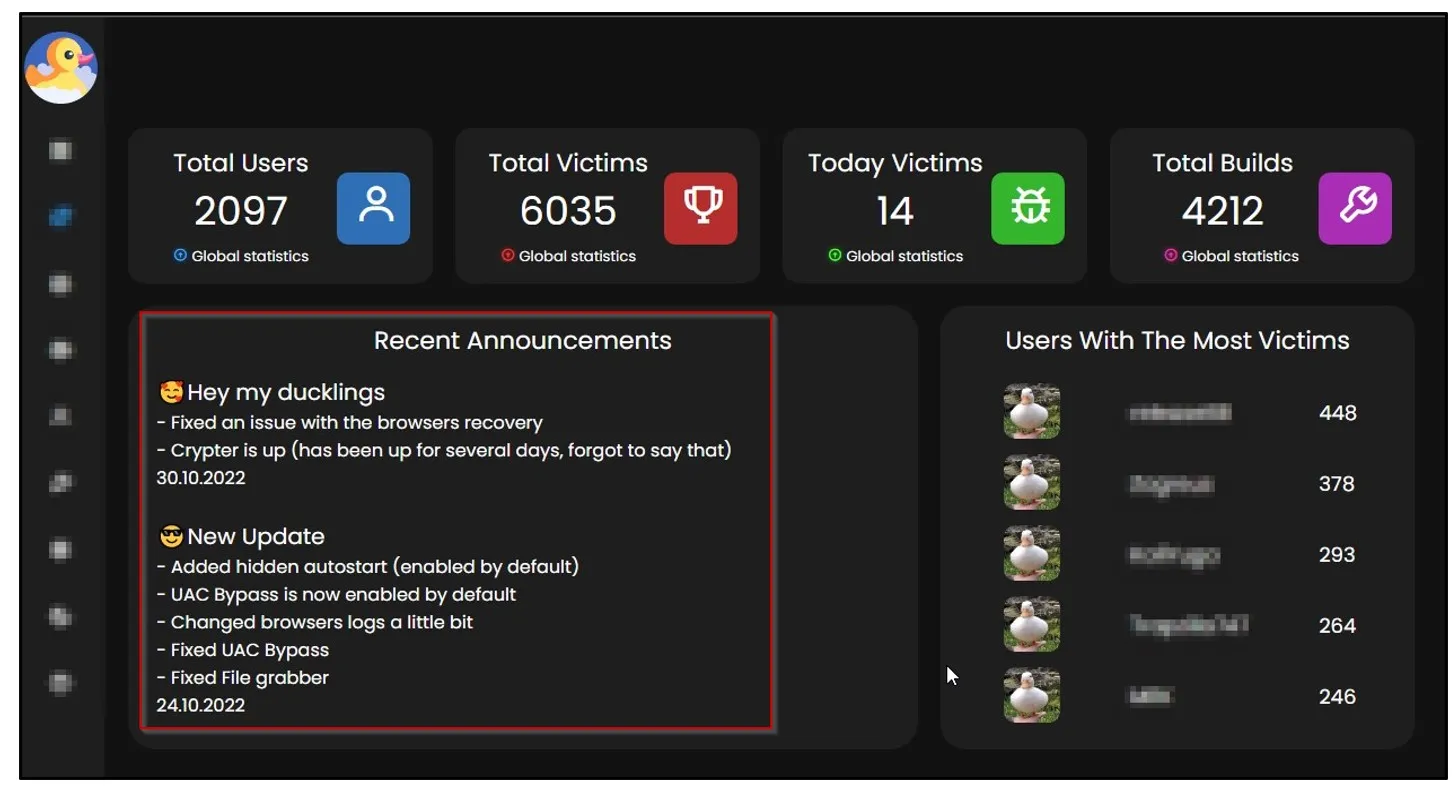

Leider stehen auch die Angreifer nicht still und entwickeln ihre Werkzeuge weiter. Sie erstellen Anhänge und Links, die keinen Verdacht erregen, und erstellen immer überzeugendere E-Mails und vollständige Kopien von Websites. Das Hijacking (Übernahme von Kontrolle) von Konten trotz Zwei-Faktor-Authentifizierung und die Schaffung von Phishing-as-a-Service-Plattformen, über die wir bereits berichtet haben, können die Folge sein.

Es ist notwendig, einen besseren Schutz zu verwenden

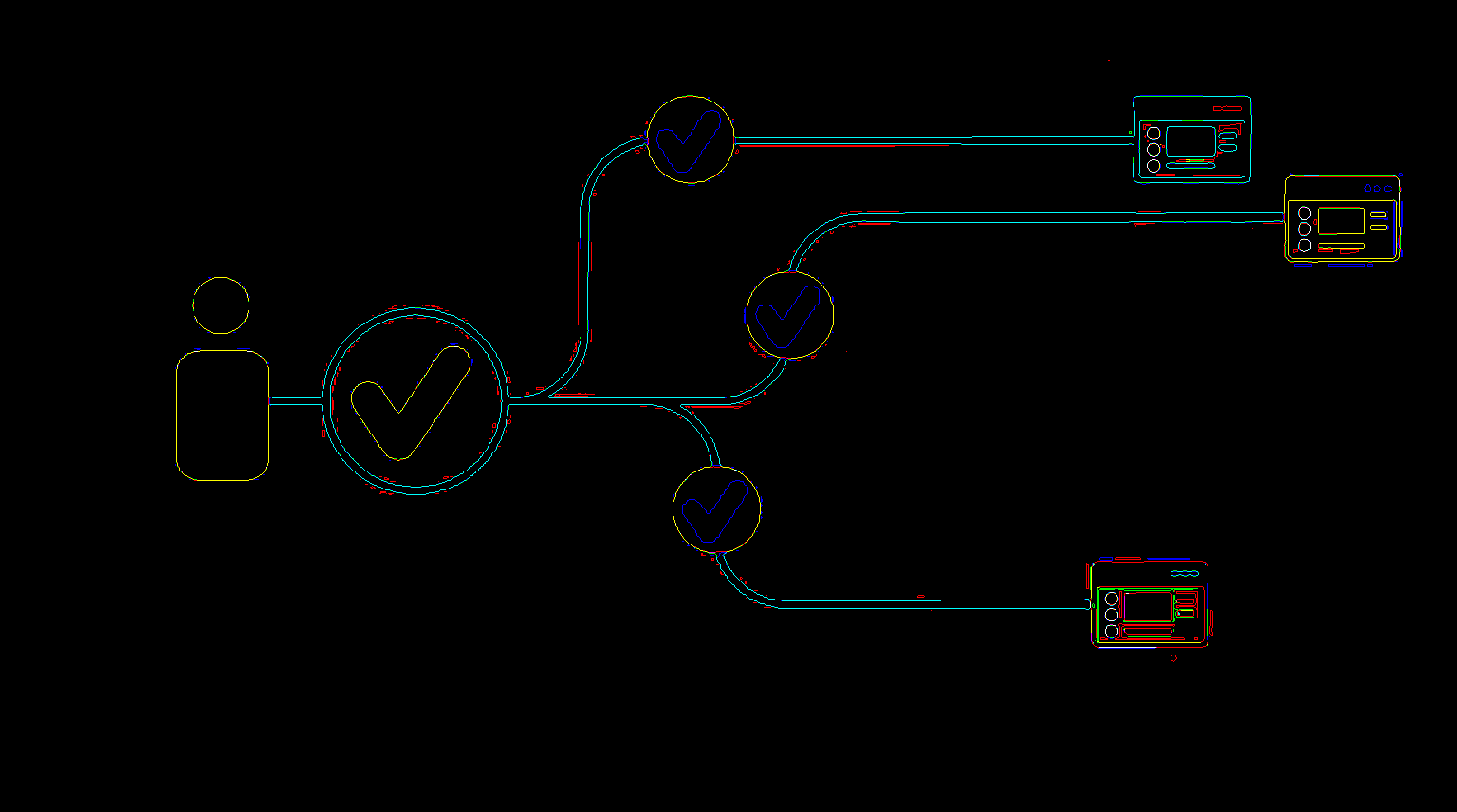

Es besteht ein zunehmender Bedarf an komplexeren Sicherheitswerkzeugen als Reaktion auf die immer raffinierteren Angriffsmethoden. Zusätzlich zu den bereits üblichen Firewalls sollten die Mitarbeiter davor gewarnt werden, Anmeldeinformationen weiterzugeben oder Links und Anhänge zu öffnen. Die Systeme sollten so eingerichtet sein, dass sie E-Mails filtern und Anhänge und Links in einer sicheren, getrennten Umgebung öffnen. Ersteres schützt die Mitarbeiter vor dem Empfang der meisten Phishing-E-Mails, letzteres vor dem Hijacking und der Verschlüsselung aller Computerinhalte.

Für Unternehmen wird es immer schwieriger, solche Maßnahmen aus eigener Kraft umzusetzen. Daher ist die Einbeziehung von Informationssicherheitsexperten unumgänglich.

Wir bieten Schutz vor verschiedenen Arten von Angriffen, einschließlich Phishing. Der Schutz Ihres Unternehmens wird so schnell wie möglich nach den Bedürfnissen des Unternehmens konfiguriert. Und, was am wichtigsten ist, in Übereinstimmung mit neuen Herausforderungen aufrechterhalten. https://neosec.eu/angebot/index.html

Wir bieten auch Schulungen für Ihre Mitarbeiter zur Erkennung von Phishing-E-Mails an, nicht nur theoretisches Wissen, sondern wir führen auch Simulationen von Phishing-Angriffen durch, um das Bewusstsein der Mitarbeiter des Unternehmens zu beurteilen. Falls Sie sich über die Sicherheit von Anhängen nicht sicher sind, aber keine wichtigen Informationen verpassen wollen, dann können sie diesen Anhang in unserem sogenannten “Giftschrank” hochladen, und wir werden diesen auf Malware überprüfen.

Für einen wirksamen Schutz vor Phishing ist es heute also notwendig, verschiedene Tools einzusetzen. Diese Tools sind unterschiedlich komplex und zielen darauf ab, Phishing-Nachrichten auf unterschiedliche Weise zu erkennen, um den höchsten Sicherheitsstandard zu gewährleisten.