Was ist Zero-Day?

Eine Zero-Day-Schwachstelle ist eine Software-Schwachstelle, die bereits von Hackern entdeckt wurde. Aber Entwickler und Cybersicherheitsexperten wissen nicht einmal, dass sie existiert. Dementsprechend gibt es kein Update, um die Schwachstelle zu beheben. Das verschafft Angreifern einen deutlichen Vorsprung.

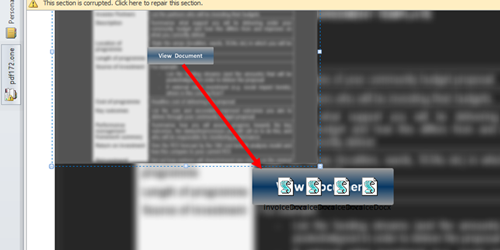

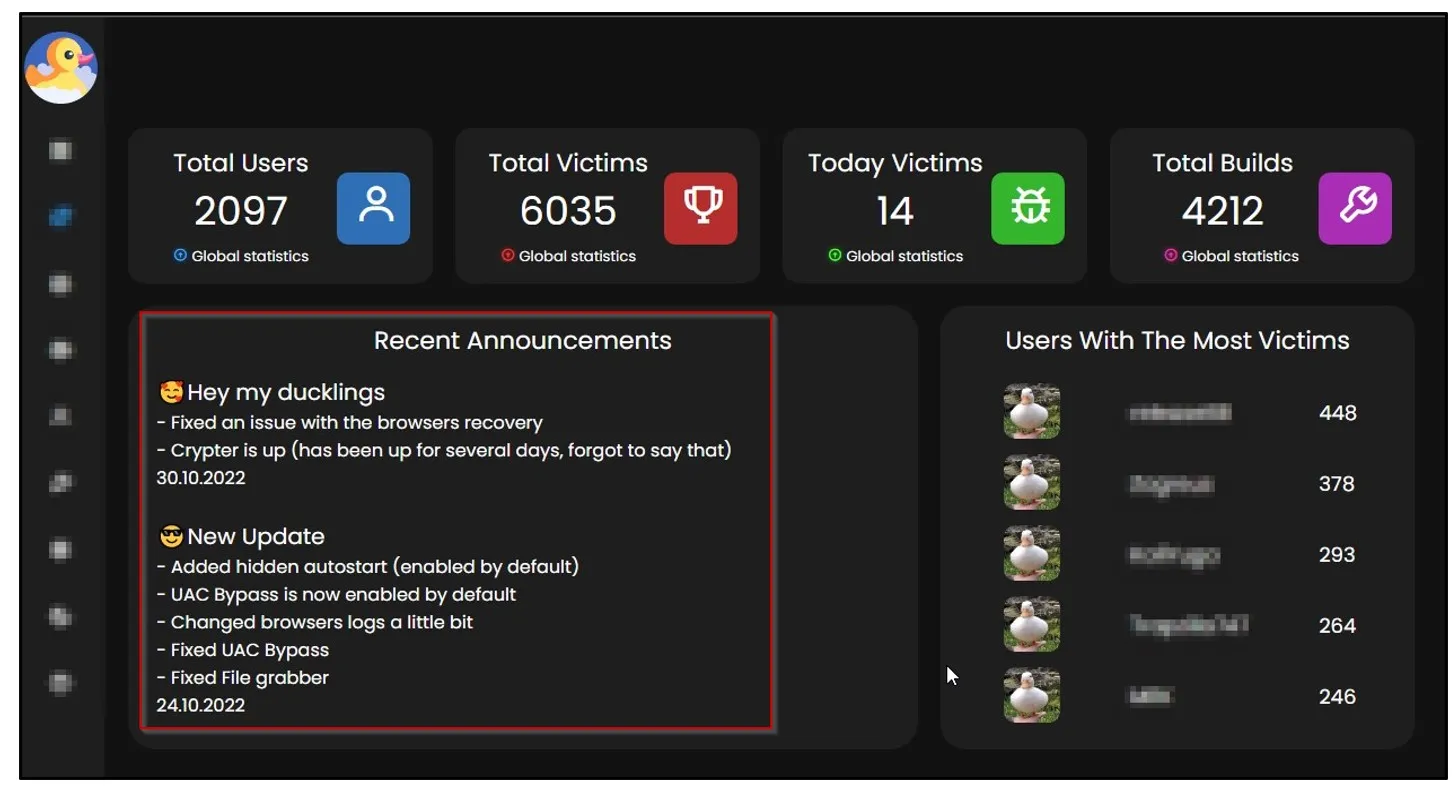

Ein Zero-Day-Exploit ist ein Programm oder eine Methode, mit der Angreifer eine identifizierte Schwachstelle ausnutzen.

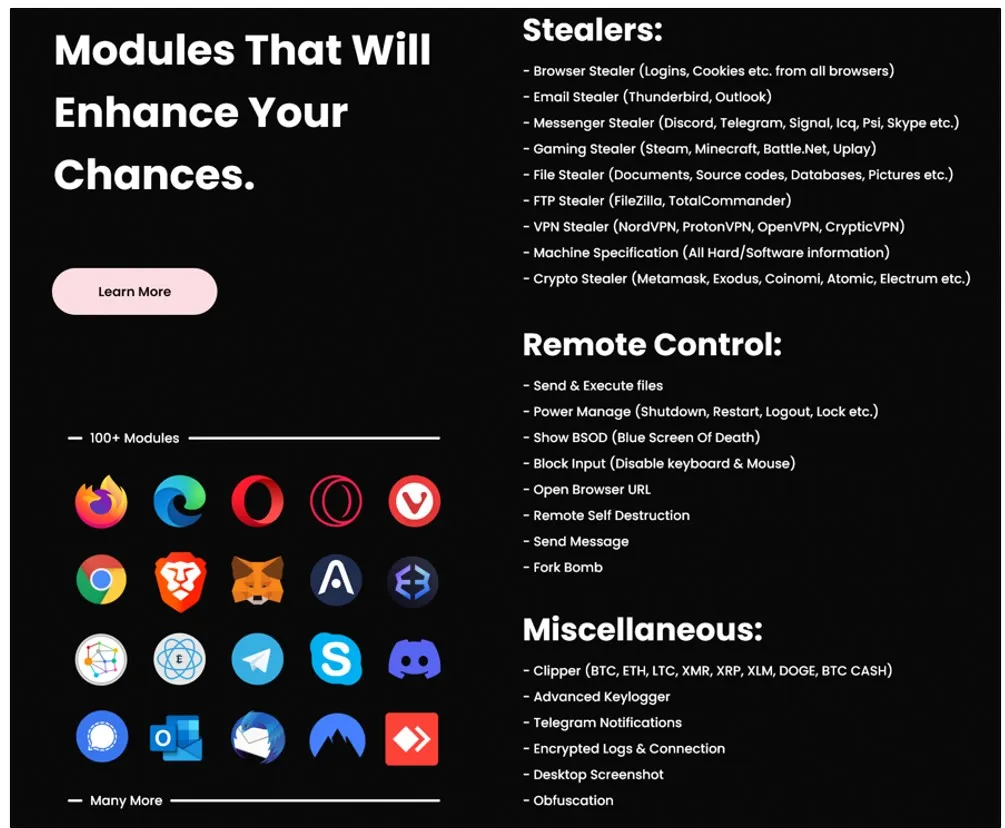

Ein Zero-Day-Angriff ist die direkte Ausnutzung eines von Hackern entwickelten Exploits. Manchmal können sie es sofort nach der Entwicklung verwenden und müssen nicht auf den richtigen Moment warten. Häufig wird es angewendet, um Daten zu stehlen oder vorübergehend Zugriff auf Server zu erhalten aber auch um sie zu infizieren und damit Angriffe weiter auszudehnen.

Hacker haben in jedem Fall einen deutlichen Vorsprung, der ihnen die Möglichkeit gibt, Angriffe mit hoher Erfolgswahrscheinlichkeit durchzuführen. Oder sie verkaufen diese Informationen über neu entdeckte Schwachstellen für viel Geld auf dem Schwarzmarkt.

Wie kann man erkennen, dass man Opfer eines Zero-Day-Angriffes ist?

Obwohl Sie die Existenz einer Schwachstelle möglicherweise nicht vermuten, verfügen Sie über das Wissen, wie Ihre IT-Infrastruktur unter normalen Bedingungen funktioniert. Machen Sie sich dazu regelmäßig mit den Systemstatistiken vertraut.

Ungewöhnliches Verhalten und Leistungsindikatoren dieser Systeme zeigen Ihnen, dass etwas nicht stimmt. Denn Viren können nicht völlig unbemerkt im Umlauf sein. Das Problem kann jedoch sein, dass die Änderungen geringfügig sind oder der Virus recht schnell ausgeführt wird.

Ein weiteres nützliches Element sind Antivirenprogramme und Datenbanken mit vorhandenen Viren. Wie wir bereits gesagt haben, werden Viren nicht spurlos ausgeführt. Sie können aber auch nach einem typischen Szenario ausgeführt werden, das von einem Antivirusprogramm erkannt werden sollte. Durch den Vergleich des Verhaltens unbekannter Schadsoftware mit bereits vorhandener soll das Antivirusprogramm deren Betrieb blockieren oder zumindest vor der Bedrohung warnen. Diese Programme arbeiten automatisch und sind in der Lage, die Systemleistung in Echtzeit zu bewerten. Ein solcher Schutz kann Sie effektiv vor einem möglichen Angriff warnen, aber leider ist es unwahrscheinlich, dass er Sie schützen kann.

Wie Sie das Risiko einer 0-Day-Attacke reduzieren können?

Überwachen Sie, wie oben bereits angedeutet, den Betrieb Ihrer Systeme und achten Sie auf ungewöhnliches Verhalten.

Implementieren Sie ein Patch-Management-System. Die neuesten Programmversionen sind in der Regel die sichersten. Selbst wenn Unternehmen ein unsicheres Update veröffentlichen, wird dessen Sicherheit ziemlich schnell gepatcht. Deshalb sollten Sie so schnell wie möglich aktualisieren.

Es ist notwendig, einen Aktionsplan zu haben, falls ein Zero-Day-Angriff auf Sie erfolgreich ist. Hauptsächlich verpflichtet es Sie, regelmäßig Backups aller Daten, Websites usw. anzufertigen. Es ist auch ratsam, im Voraus zu wissen, wie Sie den entspechenden Dienstleister kontaktieren können, sodass Ihre Systeme schnellstmöglich wiederhergestellt werden können.

Verwenden Sie Firewalls und Antivirenprogramme. Damit können Sie im Idealfall sogar neue Angriffe erkennen. Beide sollten dafür vernünftig konfiguriert sein.

Entfernen Sie Anwendungen, die Sie selten oder nicht verwenden, von Ihren Geräten. Sie können zu einem Einstiegspunkt für Angreifer werden. Ebenso sollten Sie alte Anwendungen, welche nicht mehr regelmäßig Sicherheitsupdates erhalten, aus Ihren Systemen ausschließen. Wechseln Sie zu einer neuen Alternative oder geben Sie sie auf. Neue Alternativen werden besser geeignet sein, um vor neuer Malware zu schützen.

Wie Neosec Ihnen helfen kann, sicher zu bleiben?

Die oben genannten Maßnahmen werden Ihre Sicherheit nur geringfügig verbessern oder vor einem möglichen 0-Day-Angriff warnen können. Professionelles Setup, individuelles Schutzdesign und Tracking durch Cybersicherheitsexperten ermöglicht Ihnen, selbst diese Arten von Angriffen zu blockieren und die Wahrscheinlichkeit zu verringern, dass Ihre Systeme solchen Angriffen ausgesetzt sind.

Wir erkennen ungewöhnliche Aktivitäten nicht nur durch automatisierte Methoden, sondern prüfen jede dieser Warnungen auch einzeln. Und dafür verwenden wir komplexere Tools zur tieferen Verifizierung von Systemen.

Wir implementieren ein zentralisiertes automatisches Patch-Management. Alle Ihre Geräte verfügen über die neuesten Versionen der Programme, ganz ohne Ihr mitwirken. Wir können Sie auch darüber beraten, welche Programme Sie vermeiden sollten und welche sichereren Alternativen es gibt.

Wir passen den Zugang Ihrer Mitarbeiter zu IT-Systemen nach ihren Bedürfnissen an. Ein erfolgreicher Angriff auf einen bestimmten Mitarbeiter oder sogar eine ganze Abteilung betrifft also nur deren Systeme und nicht das Unternehmen als Ganzes.

Unsere Erfahrung in der Arbeit mit Firewalls und Antivirenprogrammen ermöglicht es Ihnen, diese richtig zu konfigurieren und die besten für Sie auszuwählen.

Auch im Falle eines erfolgreichen Angriffs haben Sie alles bereit, um die Arbeit schnellstmöglich wieder aufzunehmen. Bei Bedarf kann für Kunden ein vollständig unterbrechungsfreier Betrieb eingerichtet werden.

Was ist, wenn nichts getan wird?

Auf die Produkte großer Konzerne können Sie sich nach wie vor verlassen, in der Hoffnung, dass diese Produkte vollständig geschützt sind. Aber in den letzten drei Jahren sind Apple, Google, Microsoft, Zoom und andere erfolgreich solchen Angriffen erlegen. Ihre Systeme sind sperrig und komplex, was ihren Schutz zu einer äußerst schwierigen Aufgabe macht. Dies verursacht periodische Löcher in der Abwehr. Ihr Schutz hat für sie möglicherweise nicht immer Priorität.